干货|对某梆企业加固APP抓包实战

一次对某梆企业加固抓包实战演示,妈妈再也不用担心我抓不了包啦😂

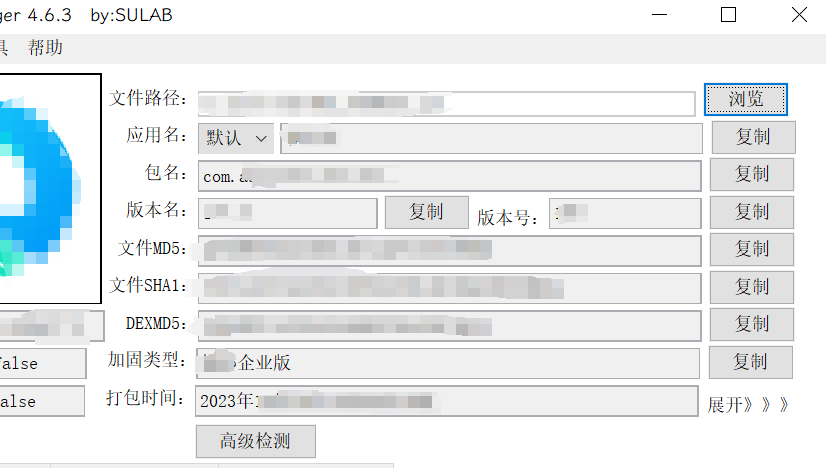

APP基本信息

先用appmsg查看apk包的基本信息如下(请原谅我的求生欲,我只能厚🐴):

企业加固一般情况下,会有:

- root检测

- 模拟器检测

- 代理检测

- VPN检测

- frida检测

- 动态调试检测

- ……

通过对此款APP的分析,需要绕过的检测有:

- root检测

- frida检测

- Xposed检测

- 代理检测

- 模拟器检测(使用真机)

- SSL Pinning。

基本抓包配置

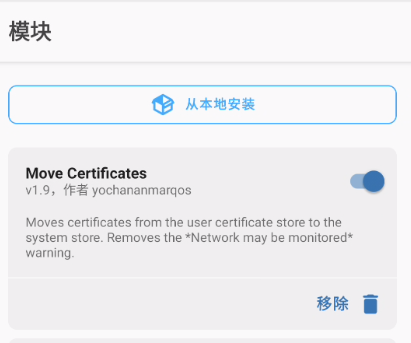

安装系统证书

不同的设备和系统,这里会有差异,这里以pixel3安卓12的系统为例,面具安装movecert

手机游览器访问Burpsuite设置的代理,下载证书进行安装即可,这个部分比较简单就不再赘述了,打开游览器访问任意一个网站,能抓到数据包就可以进行下一步了

过检测

下面的几种检测比较典型,这次就主要讲解这些检测的绕过。

过root检测

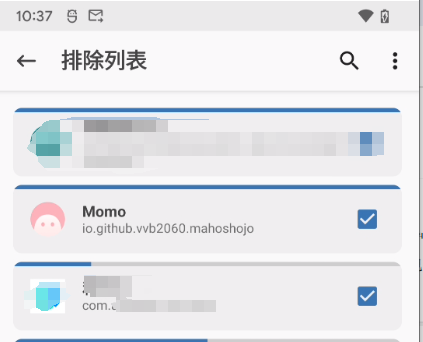

目前有多种方法可以绕过root检测,刷kernelsu,面具模块绕过,Xposed 绕过等,这里主要讲通过面具的Shamiko模块来绕过root检测

安装Shamiko模块

选择配置如下,配置的排除列表需要勾选对应的APP

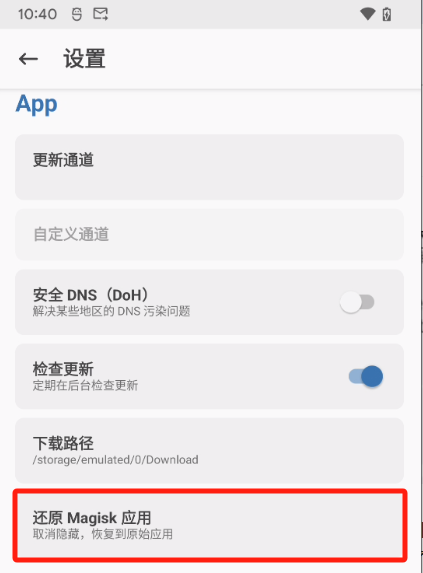

注意,在设置中还需要隐藏一下面具的名称,有的加固或者APP的代码会检测应用列表,配置成下面的样子即可

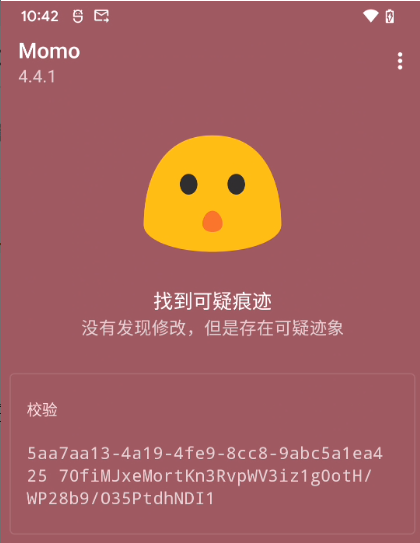

打开momo发现root检测已绕过,在不抓包的情况下,APP不会闪退,且能正常使用了:

过代理检测

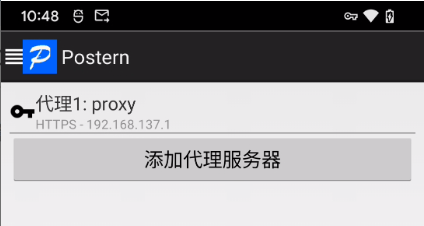

经测试,如果设置代理后启动APP会弹出检测到了代理并闪退,但发现没有VPN检测,这里就使用poster进行绕过:

配置好代理服务器及规则

配置完成后,还是用游览器访问任意网站,能够抓取到数据包即可

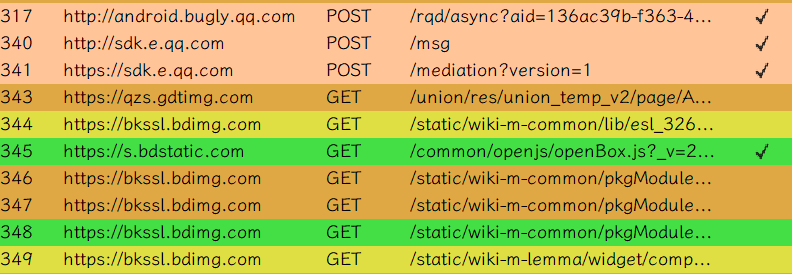

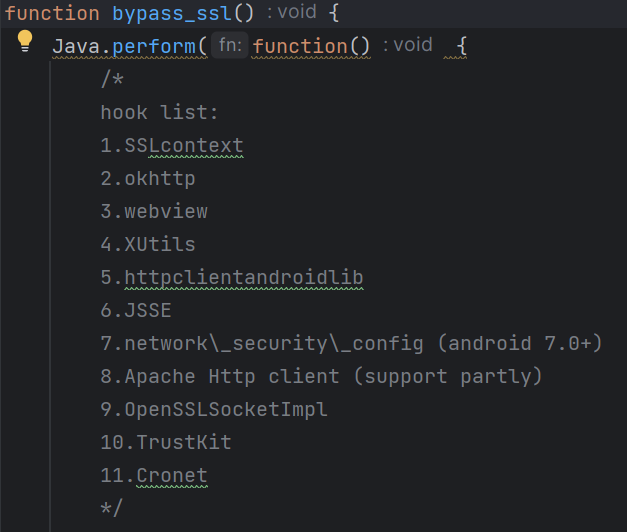

过ssl Pinning

上面设置好以后,你会发现,只能够抓到游览器的数据包,但是还是不能抓到该APP的数据包。原因是证书锁定SSL Pinning,我们需要使用frida进行hook绕过,这里使用通用的绕过脚本即可

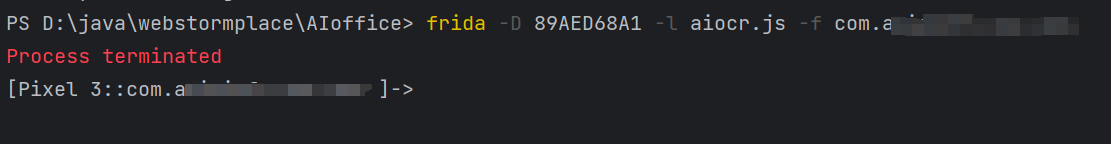

但是发现frida启动APP时,frida和APP都会闪退:

过frida检测

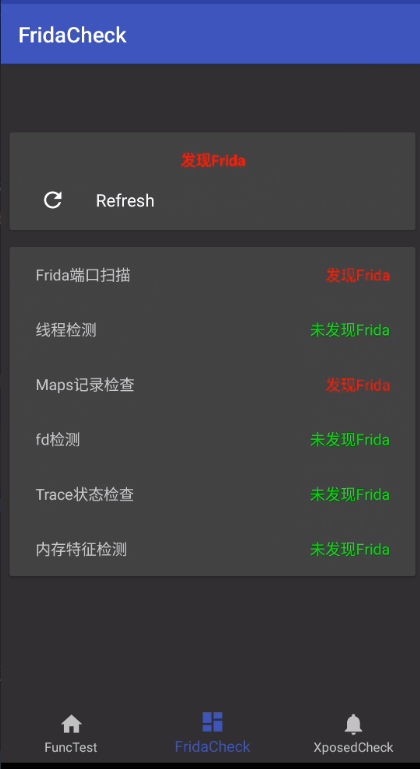

这里表明就存在了frida检测,常见的frida检测有以下几种:

- Frida端口扫描

- 线程检测

- Maps记录检查

- fd检测

- Trace状态检查

- 内存特征检测

我们可以通过EnvCheck的fridaCheck查看:

加固的APP,由于企业加固的软件版本和策略的不同,需要绕过的检测是不尽相同的。

可以先绕过端口扫描(据说某企业加固只扫描2w-4w的端口):

frida-server-16 -l 0.0.0.0:1234

adb forward tcp:1234 tcp:1234

frida -H 127.0.0.1:1234 -l xxx.js -f cn.xxx.xxxxxx

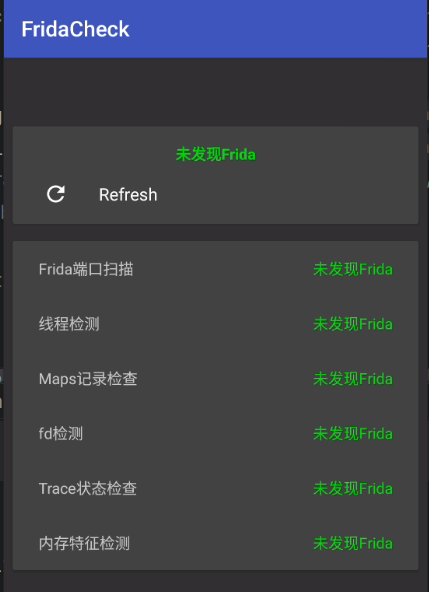

在这次实战当中,这款APP没有强frida检测,只需要修改端口即可绕过了检测。但是还是要给大家推一下strongR-frida-android,感谢大佬的无私奉献,通过这款魔改的frida即可绕过大部分的frida检测:

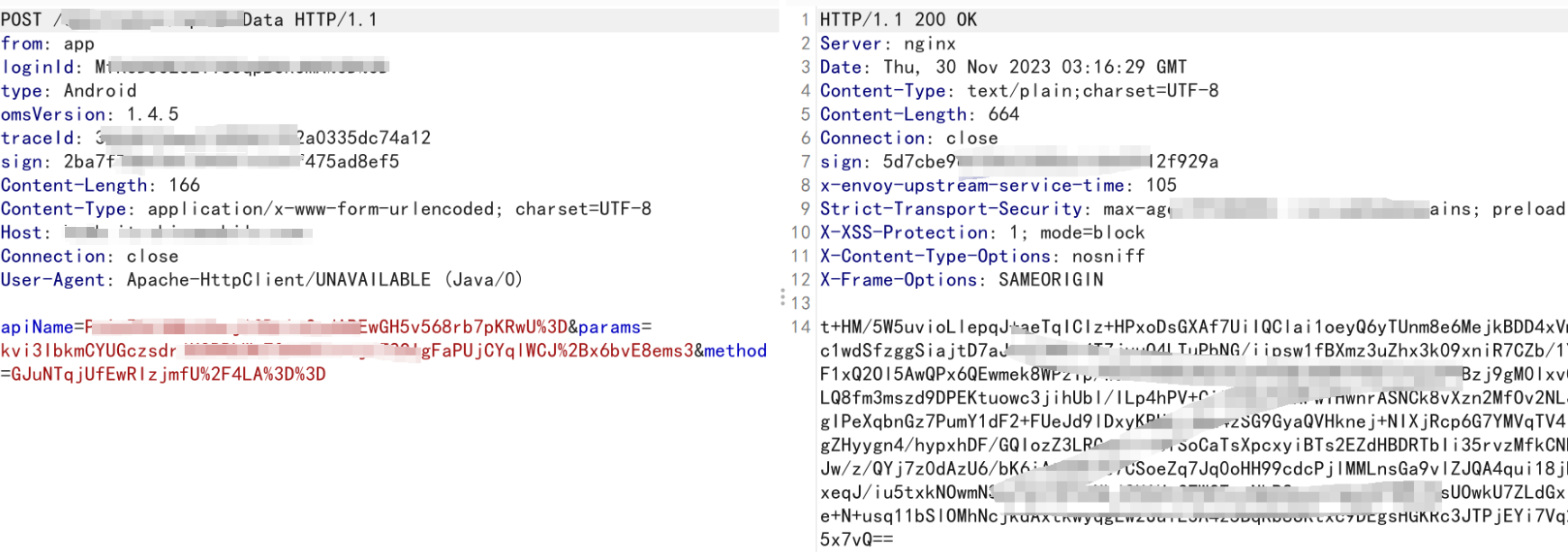

成功抓包

最后成功抓包,很好全加密的,下一个😂

还原加密方法得进行脱壳修复了,企业脱壳超纲了,有会的师傅带带我,完结撒花。

本文所涉及到的软件,请关注公众后回复20231130获取。

免责声明

免责声明:本博客的内容仅供合法、正当、健康的用途,切勿将其用于违反法律法规的行为。如因此导致任何法律责任或纠纷,本博客概不负责。谢谢您的理解与配合!